Investigación: BGP Hijacking realizado por el Gobierno de China

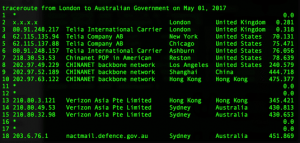

Según lo publicado en un artículo realizado por investigadores de la US Naval War College y la Tel Aviv University, el gobierno de China configuró ataques de BGP Hijacking (a través del proveedor de servicios China Telecom) en múltiples ocasiones, redirigiendo el tráfico de internet de cientos de los usuarios de Estados Unidos hacia China.

China Telecom es el tercer proveedor de servicios de internet y telecomunicaciones (ISP) del país, y ha estado enlazada con las redes norteamericanas desde principios de la década de 2000.

El tráfico viaja entre estas redes con la ayuda del Border Gateway Protocol (BGP). Este protocolo se creó a principios de los años 80 y se basa en la confianza entre los diferentes actores de internet. BGP no presenta ningún control de seguridad, lo que permite a cualquiera anunciar una ruta BGP incorrecta y recibir tráfico que no estaba destinado a su red.

En la gran mayoría de los casos, estos incidentes llamados secuestros BGP (o BGP Hijacking), ocurren debido a errores de configuración y se resuelven en minutos u horas. Pero también hay los que con diferentes propósitos, secuestran rutas BGP para enviar tráfico legítimo a servidores maliciosos. Las principal motivación es interceptar el tráfico para realizar ataques de suplantación de identidad, robo de contraseñas o registrar el tráfico cifrado HTTPS para descifrarlo más tarde.

Un mecanismo que colabora para la prevención de este tipo de ataques es Certificación de Recursos (RPKI). El objetivo de este proyecto es la emisión de material criptográfico que permite demostrar digitalmente el derecho al uso de direcciones IPv4 e IPv6.

LACNIC desarrolló su propia implementación de RPKI para fomentar su uso, este portal puede ser accedido en el siguiente link.