VPN Fortinet – Filtración de 500.000 credenciales

Fecha de publicación: 16/09/2021

Hace pocos días un agente malicioso filtró en Internet aproximadamente 500.000 credenciales de usuarios junto con las direcciones IPv4 asociadas a su correspondiente servidor VPN Fortinet.

Este archivo contiene alrededor de medio millar de credenciales de usuarios de aproximadamente 22500 direcciones IPv4. Estos datos pueden ser usados para acceder a los dispositivos, exfiltrar información, instalar malware y crear campañas de ataques por ransomware.

De acuerdo al análisis realizado por BleepingComputer todas las IPs públicas corresponden a servidores Fortinet VPN.

Los investigadores explican que los agentes maliciosos obtuvieron la información explotando la vulnerabilidad CVE-2018-13379.

Esta vulnerabilidad “Path Traversal” permite navegar en los directorios del servidor y así obtener las credenciales en texto plano. Esta vulnerabilidad afecta a las siguientes versiones:

FortiOS 6.0 – desde 6.0.0 hasta 6.0.4

FortiOS 5.6 – desde 5.6.3 hasta 5.6.7

FortiOS 5.4 – desde 5.4.6 hasta 5.4.12

Estas versiones son vulnerables solamente si el servicio SSL VPN (web-mode or tunnel-mode) está habilitado. Es importante tener en cuenta que está vulnerabilidad tiene varios años y desde 2019 existen exploits públicos.

Estadísticas de la fuga de información:

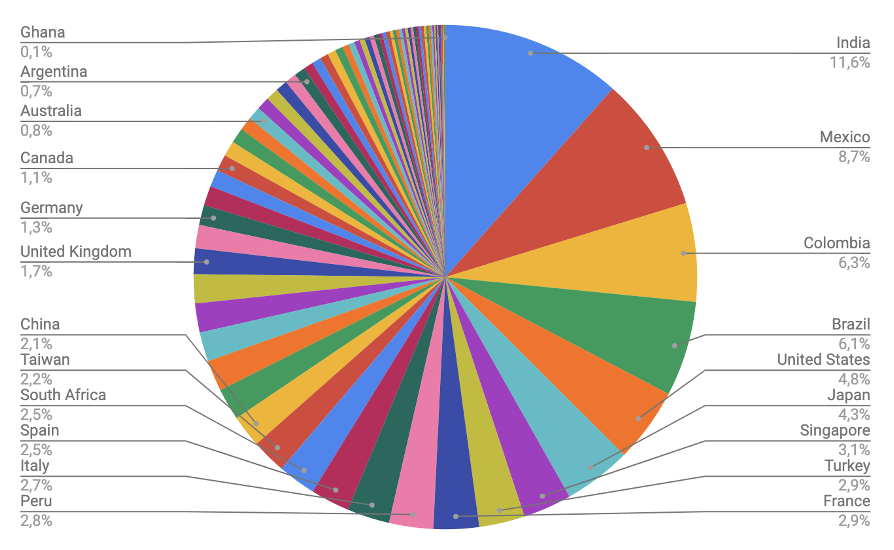

Top 20 países en general

Gráfica 1. Distribución geográfica de las IPs

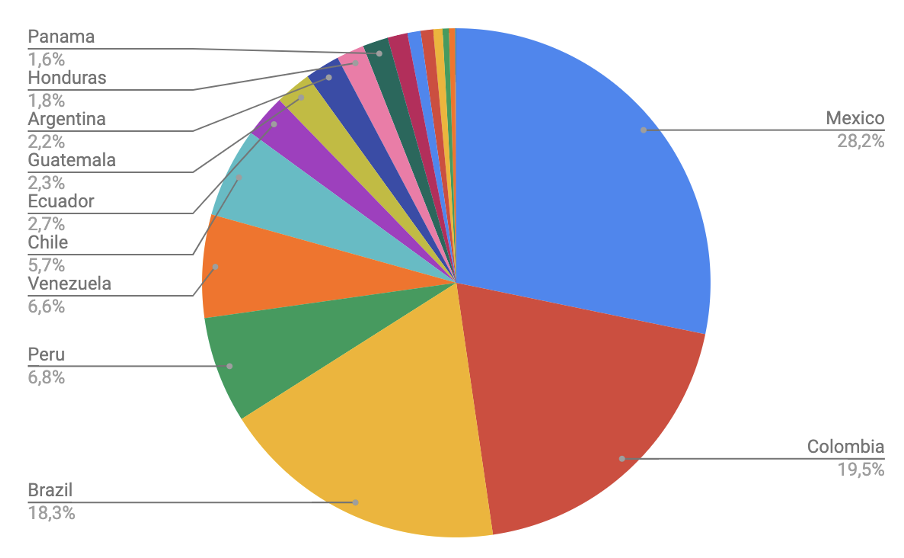

Países pertenecientes a la región LACNIC

Gráfica 2. Distribución geográfica de las IPs pertenecientes a la región LACNIC.

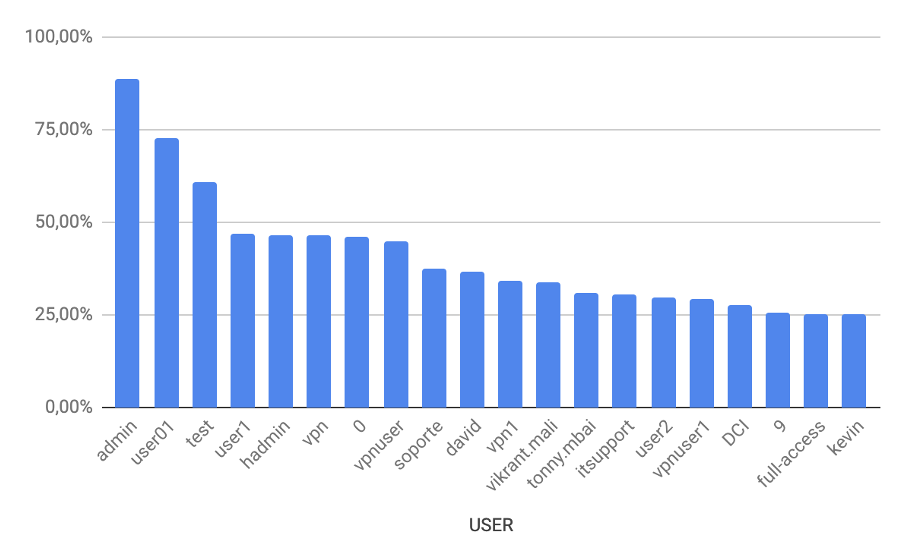

Top 20 usuarios más utilizados

Gráfica 3. Comparación de porcentaje de usuarios más utilizados en los servidores Fortinet VPN.

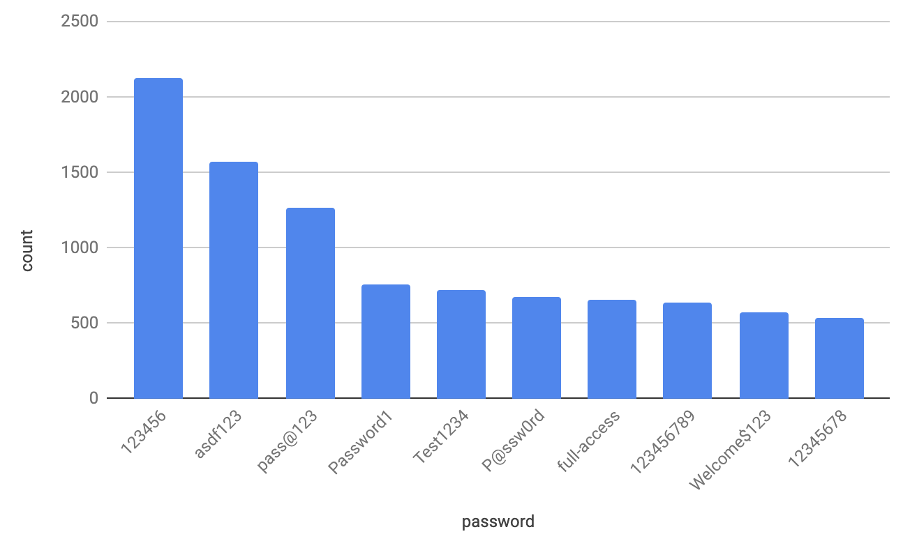

Top 10 Contraseñas más utilizadas

Gráfica 4. Comparación de porcentaje de contraseñas más utilizadas en los servidores Fortinet VPN. Sin organizaciones que afectan las estadísticas.

Como se puede observar en las Gráficas 3 y 4, los usuarios/contraseñas simples siguen siendo utilizados, esto permite que los servidores puedan ser accedidos por ataques de diccionario.

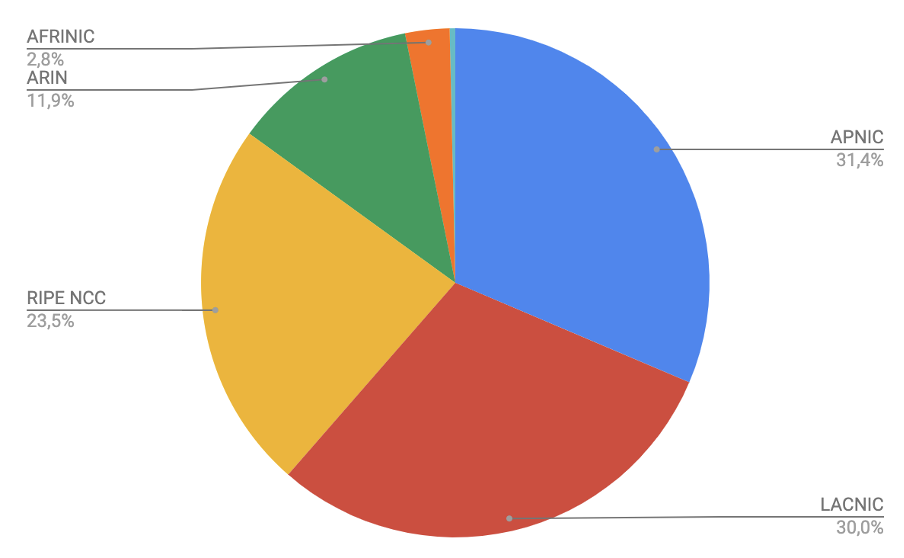

Distribución por RIR

Gráfica 5. Distribución de IPs por RIR

Como se puede observar en la Gráfica 5, la región de Latinoamérica y el Caribe representa un alto porcentaje del total.

Observaciones

Durante el análisis se observó que estos servidores presentan una vulnerabilidad que se pudo haber arreglado desde 2019.

La mayoría de las credenciales siguen siendo fáciles de encontrar por sistemas automatizados. Es necesario que se cree más conciencia sobre esta temática no solo a nivel de usuario sinó también a nivel técnico.

Recomendamos actualizar los sistemas a sus versiones actuales. Ver referencia 2.

Referencias