Vulnerabilidades con mayor probabilidad de ser explotadas en el año 2022

Las vulnerabilidades con mayor probabilidad de ser explotadas durante el año 2022, son aquellas que han recibido un puntaje Exploit Prediction Scoring System (EPSS) de 0.95 o mayor.

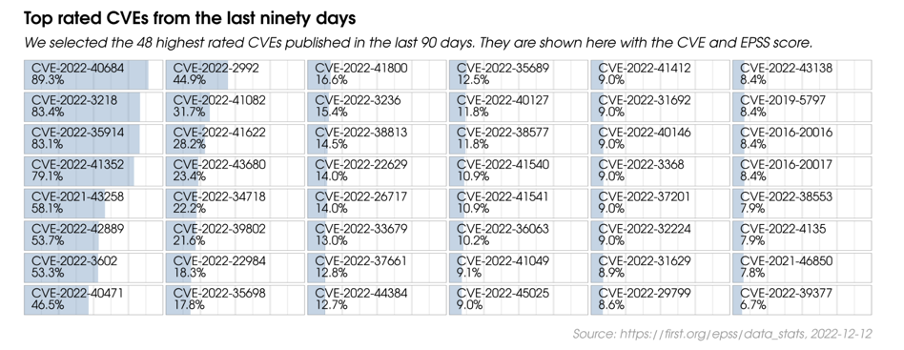

En la siguiente gráfica, observamos las vulnerabilidades que han tenido mayor probabilidad de ser explotadas, correspondientes a los CVEs publicados en los últimos 3 meses.

Gráfica 1. CVEs más probables de estar siendo explotados y que fueron publicados en los últimos 90 días. Fuente: FIRST

Los top cuatro son los siguientes:

- CVE-2022-40684 – Authentication Bypass en Fortinet FortiOS

- CVE-2022-3218 – RCE en Mouse server de Necta LLC’s

- CVE-2022-35914 – Módulo htmlawed para GLPI permite inyección de código PHP

- CVE-2022-41352 – Subida arbitraria de archivos en Zimbra mediante amavisd

En la siguiente gráfica, se puede apreciar la evolución de los CVEs con la mayor probabilidad de ser explotados a lo largo del año.

Gráfica 2. Comparación de CVEs a lo largo del año de acuerdo a su puntaje EPSS.

La gráfica anterior nos muestra cómo el TOP 10 se mantuvo estable a lo largo del año 2022, siendo la mayoría vulnerabilidades críticas (CVSS>=9.8). Por otro lado, se puede observar cómo es altamente probable que se sigan explotando vulnerabilidades antiguas como CVE-2017-12635 (Remote Privilege Escalation en Apache CouchDB), CVE-2016-10033 (RCE en PHPMailer) y CVE-2014-6271 (Code Injection en GNU BASH).

Para la creación de la gráfica anterior, el CSIRT de LACNIC utilizó la API de EPSS del FIRST para consultar los CVEs con puntaje EPSS mayor a 0.95 para cada día del 2022. Para cada uno de estos CVE se le agregó el puntaje CVSS utilizando la API del NVD del NIST.

Detalles de algunos CVEs con el EPSS más alto a lo largo del 2022

A continuación detallaremos algunas vulnerabilidades críticas que tuvieron mayor posibilidad de ser explotadas durante el año 2022.

CVE-2021-40438 – SSRF en mod_proxy afecta a Apache HTTP Server

Fecha de publicación: 15 de septiembre de 2021

CVSSv3.1: 9.8 CRITICAL

CWE-918: Server-Side Request Forgery (SSRF)

Versiones vulnerables: Apache HTTP Server 2.4.48 y anteriores

Solución: Actualización del servidor

Descripción:

Vulnerabilidad de falsificación de solicitud del lado del servidor (Server Side Request Forgery – SSRF) en mod_proxy de httpd. Un atacante remoto no autenticado podría reenviar Request HTTP a un servidor arbitrario. El atacante podría ocultar su ataque a un tercero utilizando el servidor vulnerable o acceder a máquinas internas protegidas por un firewall.

Esta vulnerabilidad se mantuvo entre el primer y segundo puesto durante todo el año con la mayor probabilidad de ser explotada.

Referencia:

https://nvd.nist.gov/vuln/detail/CVE-2021-40438

CVE-2017-12635 – Escalación de privilegios en Apache CouchDB

Fecha de publicación: 18 de diciembre de 2017

CVSS score: 9.8 CRITICAL

CWE-269: Improper Privilege Management

Versiones vulnerables: Antes de 1.7.0 and 2.x antes de 2.1.1

Solución: Actualizar sistema

Descripción:

Posibilita la escalada de privilegios en el gestor de base de datos CouchDB. Esta vulnerabilidad es debido a una discrepancia entre el analizador de formato JSON basado en Erlang y el analizador basado en JavaScript.

Un atacante autenticado con un usuario arbitrario podría explotar esta vulnerabilidad para escalar privilegios y obtener permisos de administrador.

Referencia:

https://advisories.checkpoint.com/advisory/cpai-2017-1075/

CVE-2019-16759 – Ejecución remota de código en vBulletin

Fecha de publicación: 24 de Setiembre de 2019

CVSSv3.1 score: 9.8 CRITICAL

CWE-94: Improper Control of Generation of Code (‘Code Injection’)

Versiones vulnerables: Desde la 5.0.0 hasta la 5.5.4 (incluída)

Solución: Actualización del sistema

Descripción:

Vulnerabilidad en el software creador de foros vBulletin que permite ejecución remota de código.

Referencia:

https://nvd.nist.gov/vuln/detail/CVE-2019-16759

CVE-2020-5902 – Ejecución remota de código en BIG-IP

Fecha de publicación: 30 de Junio de 2020

CVSSv3.1 score: 9.8 CRITICAL

CWE-22: Improper Limitation of a Pathname to a Restricted Directory (‘Path Traversal’)

Versiones vulnerables: 15.0.0-15.1.0.3, 14.1.0-14.1.2.5, 13.1.0-13.1.3.3, 12.1.0-12.1.5.1, and 11.6.1-11.6.5.1

Solución: Actualizar versión vulnerable

Descripción:

Vulnerabilidad en el software de configuración TMUI permite una ejecución remota de código. Esta vulnerabilidad tuvo un puntaje EPSS de 0.96817 durante todo el año.

Referencia:

https://nvd.nist.gov/vuln/detail/CVE-2020-5902

CVE-2021-26084 – Ejecución arbitraria de código en Confluence Server or Data Center

Fecha de publicación: 27 de Julio 2021

CVSS score: 9.8 CRITICAL

CWE-74: Improper Neutralization of Special Elements in Output Used by a Downstream Component (‘Injection’)

Versiones vulnerables: Previas a 6.13.23, desde la versión 6.14.0 hasta 7.4.11, desde la versión 7.5.0 hasta 7.11.6, y desde la versión 7.12.0 hasta 7.12.5.

Solución: Actualizar sistema.

Descripción:

Vulnerabilidad en Confluence Server and Data Center permite ejecución arbitraria de código OGNL en el sistema de etiquetas de Confluence. Si la opción de creación de usuarios está activa, esta vulnerabilidad podría ser explotada por un usuario no autenticado.

Referencia:

https://nvd.nist.gov/vuln/detail/CVE-2021-26084

CVE-2021-26855 – SSRF en conjunto con otras vulnerabilidades permite ejecución remota de código en Microsoft Exchange Server

Fecha de publicación: 2 de Marzo de 2021

CVSSv3.1 score: 9.8 CRITICAL

Descripción:

Cadena de vulnerabilidades (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065). Permite la ejecución remota de código en servidores de correo electrónico Microsoft Exchange Server

Referencia:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26855

Recomendaciones

Desde el CSIRT de LACNIC recomendamos mantener los sistemas actualizados, ya que como podemos observar en el apartado anterior, es altamente probable que vulnerabilidades publicadas hace varios años, continúen siendo explotadas hoy para realizar actividades maliciosas.

Referencias del artículo:

¿Qué es el Exploit Prediction Scoring System (EPSS)?

https://csirt.lacnic.net/articulos-y-novedades/que-es-el-exploit-prediction-scoring-system

Autor: Guillermo Pereyra

Fecha: Diciembre 2022