Cómo gestionar recursos listados en listas negras

Guillermo Pereyra – Analista de Seguridad – CSIRT LACNIC

Resumen

Esta temática ha sido objeto de debate en diversas listas de correo y por otra parte el CSIRT de LACNIC ha recibido reportes relacionados a recursos de nuestros miembros que fueron incluidos en una o más listas negras. Esta situación genera ciertos problemas en sus sistemas, como la incapacidad de enviar correos electrónicos o acceder a determinados destinos. Por estas razones resulta evidente que existe una preocupación dentro de nuestra comunidad.

En este artículo se abordarán diversos problemas asociados a la inclusión de recursos de Internet en listas negras, así como las causas de estar listados y las posibles medidas que se pueden tomar para ser eliminados de dichas listas.

Introducción

Una lista negra es un servicio que una organización ofrece a un público objetivo. En este servicio se publica de manera periódica un archivo conteniendo recursos de Internet que estuvieron asociados con algún evento de seguridad en el pasado.

Estos recursos pueden ser direcciones IP, números de sistemas autónomos (ASN) o nombres de dominios.

Algunas organizaciones brindan el servicio de forma gratuita y otras no.

La recaudación de fondos, se realiza o bien cobrando a los usuarios del servicio, por el acceso al archivo con los recursos listados o solicitando un pago a las organizaciones afectadas, para retirar los recursos listados.

Para realizar este listado de recursos de Internet, estas organizaciones se basan en sistemas que detectan algún tipo de actividad inusual en una dirección IP o en reportes realizados por una comunidad.

Entre los sistemas que detectan ataques podrían tratarse de honeypots, logs ssh enviados por alguna comunidad o aplicaciones como fail2ban que pueden reportar a un sistema central.

Disclaimer

LACNIC no está asociado con ninguna de las organizaciones aquí mencionadas.

En este artículo se mencionan organizaciones de manera informativa para ayudar a nuestros miembros en la toma de decisiones si se encontraran en una situación similar.

Posibles razones para ser incluídos en una lista negra

Existen distintos tipos de listas negras pero en general las organizaciones que administran estos listados poseen sensores tipo honeypot[1] distribuidos que detectan diferentes tipos de ataques.

Otras listas negras se generan a partir de reportes que realiza la comunidad a un servidor central. Cuando un participante de la comunidad detecta una dirección IP que está realizando una actividad sospechosa lo reporta al centralizador, y es la organización administradora del servicio la que agrega la dirección IP en la lista negra correspondiente. Por lo general lo que llega se incluye.

Las direcciones IP pueden quedar listadas por haber participado en alguna de estas categorías de actividades:

- Ataques de fuerza bruta: Direcciones IP que realizaron intentos de acceso a sistemas reales o a sensores honeypots.

- Ataques de denegación de servicio: Direcciones IP que participaron de un ataque de denegación de servicio. Puede tratarse de direcciones IP que bajo ellas tienen algún sistema infectado con un malware (por ejemplo Mirai) o bien puede tratarse de sistemas que poseen algún protocolo que está siendo usado para realizar estos ataques (ver nuestros proyectos sobre esta temática).

- Spam o campañas de marketing: Direcciones IP que enviaron correos electrónicos no deseados.

- Contenido sospechoso: Direcciones IP que están siendo usadas para almacenar o distribuir malware, hosteando una web phishing o un sitio malicioso.

- Servicios expuestos a internet o servidores mal configurados: Direcciones IP perteneciente a la red TOR, Open Relay SMTP, Open Proxy, falta de registros PTR, etc.

Problemas asociados a listas negras

El problema principal no es estar listado en estas listas negras sino el uso que le dan los diferentes administradores para realizar bloqueos de estos recursos.

Si un administrador utiliza una lista negra que recolecta direcciones IP que estuvieron enviando spam, por lo general bloqueará estas direcciones IP para no recibir correos desde esos orígenes.

Si por otro lado se utiliza una lista negra que está asociada a ataques a infraestructura, por ejemplo intentos de accesos fallidos por ssh, entonces el administrador bloqueará ese recurso para que no pueda realizar conexiones a la infraestructura que administra.

Existen listas negras que manejan distintos niveles de granularidad. Por ejemplo, partiendo desde una IP, luego todo el prefijo al cual pertenecen la IP y en casos extremos llegan a listar todos los prefijos asociados a un ASN.

Cómo verificar si un recurso está listado

Para verificar los recursos que tengamos listados debemos ir recorriendo una a una las organizaciones que administran estas listas.

Por lo general estas organizaciones brindan ya sea un archivo descargable, consultas DNS, dashboard con datos, o un servicio con una API a la que se le pueden realizar consultas.

Para ir recorriendo estas listas negras se puede crear un sistema propio o utilizar algo ya existente. Dentro de las herramientas existentes podemos encontrar sitios online los cuales ofrecen un análisis gratis a través de las listas negras o código abierto que puede ser encontrado en repositorios públicos. Aunque es importante mencionar que de estos últimos pueden encontrarse algunos sin mantenimiento.

A continuación nombramos dos herramientas de análisis online, pero existen otras: MXToolbox y DNSChecker

Medidas a tomar si un recurso está listado

Teniendo en cuenta que cada lista negra tiene distintos objetivos, la primera acción que debemos realizar es verificar qué tipo de lista negra es la que tiene listados los recursos para decidir qué acción tomar.

- Analizar y determinar si la IP listada corresponde a un cliente con IP fija, dinámica o es una dirección que está siendo utilizada por la propia organización.

- Si el recurso IP se encuentra listado en una lista negra relacionada al spam nos podemos encontrar con distintas situaciones y soluciones. Estas podrían ser:

- Servidores de correos vulnerados: Si el sistema fue comprometido es necesario reinstalar el sistema completamente para asegurarnos que no haya quedado una puerta trasera (Backdoor)

- Servidores mal configurados: Podría ser que nuestro servidor de correo esté permitiendo el relay[2] de correos desde cualquier host en internet. Otra razón podría ser que en el servidor DNS no coincida el registro A o AAAA para nuestro servidor de correo con el registro PTR de esa IP (FCrDNS[3]).

- Cuentas de correo comprometidas: Podría tratarse de que algún usuario tiene sus accesos al servidor de correo comprometidos por haber caído en un phishing o malware y un atacante esté usando esta casilla para enviar spam.

- Sistemas operativos vulnerados: En la mayoría de los casos se tratan de computadoras personales que fueron infectadas con un malware pero puede tratarse de dispositivos IoT comprometidos. En este caso hay que identificar el dispositivo y eliminar el malware. Otra medida puede ser gestionar el uso del puerto 25 para los clientes que sean domésticos o que no deberían enviar correos normalmente, ver sección de lecturas sugeridas para más información de este tema.

- Analizar y determinar si el recurso esta listado porque fue comprometido algún sistema de esa red, en este caso es necesario identificar el sistema afectado y realizar los procedimientos correspondientes para la eliminación del malware.

- En el caso de que el recurso IP esté alojando malware o phishing es necesario eliminar la web o recurso malicioso. En algunos casos esta tarea implica ponernos en contacto con el cliente para solicitar colaboración en la corrección del problema.

- En ocasiones es difícil encontrar el sistema afectado ya que algunas listas negras no proveen evidencia como registros (logs), dominios, URL o marcas de tiempo (timestamp). En esta situación es necesario utilizar otras plataformas dedicadas a detectar ataques o sistemas mal configurados expuestos a Internet.

Por supuesto que como medida para solucionar el problema, no debemos descartar la opción de comunicarnos con el administrador de la red que no logramos acceder. Debemos conseguir un contacto para solicitarle que retire el bloqueo hacia nuestros recursos o que nos agregue en una lista blanca. Para esto podemos hacer uso del punto de contacto del whois, algún centro de respuesta que tenga contacto con los administradores, listas de correo de la comunidad, contacto del sitio web. Si no podemos acceder desde nuestra red para realizar la comunicación vía correo electrónico se deben buscar alternativas como redes sociales, uso de proxys confiables, llamada telefónica, etc.

Sitios de consulta

En Internet se encuentran varios servicios de este estilo, muchos de ellos basados en comunidades de honeynets o que realizan escaneos y muestran los resultados en sus sitios web.

Módulo de seguridad de MiLACNIC

Los usuarios técnico y administrativo de MiLACNIC pueden acceder a los reportes de seguridad que se encuentran en el módulo de seguridad del sistema.

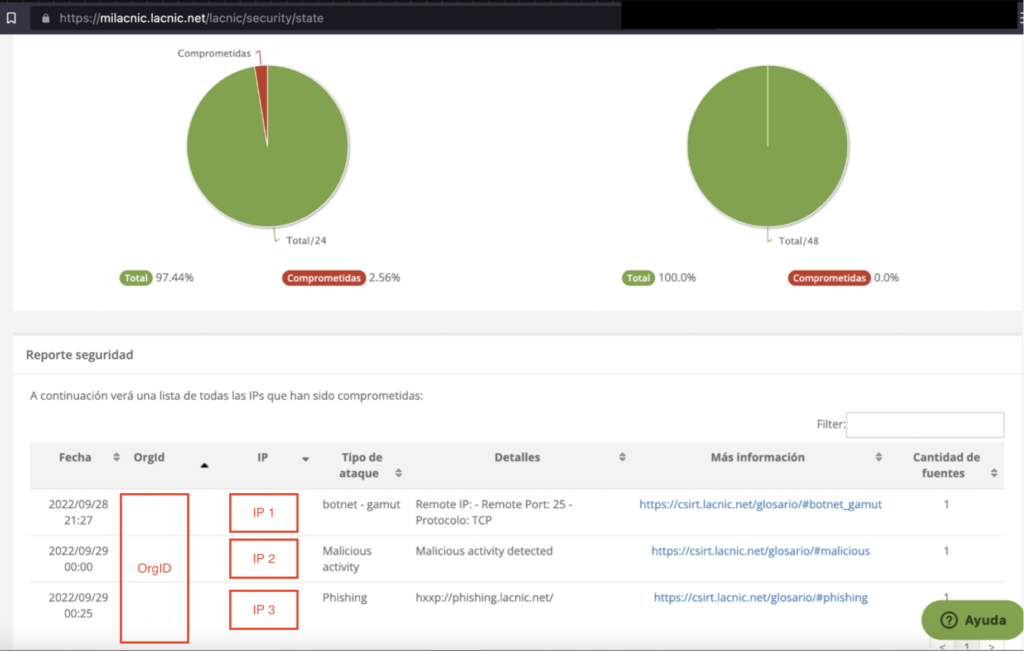

Imagen 1. Dashboard del módulo de seguridad de MiLACNIC

En este dashboard se comparten con la organización que tiene asignadas las direcciones IP que estuvieron involucradas en algún tipo de actividad mencionadas anteriormente.

Estos datos son recolectados a través de nuestra red de sensores distribuída en redes de nuestros miembros y desde organizaciones de confianza que nos envían estos datos.

Para más información sobre este proyecto ver al final del artículo las lecturas recomendadas.

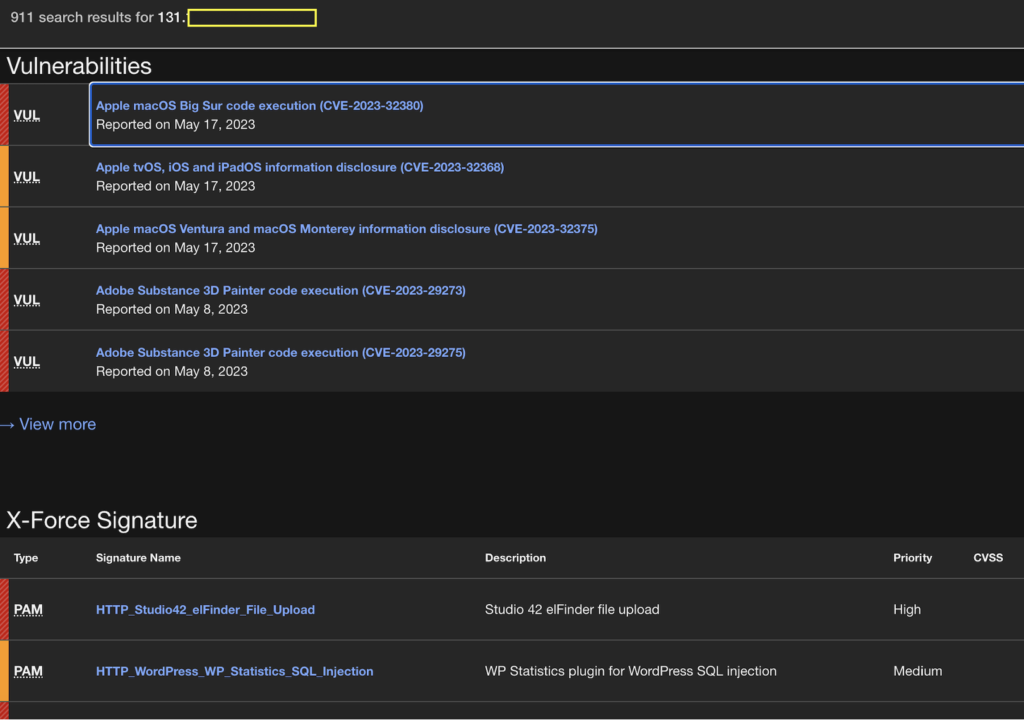

IBM XForce

Plataforma de intercambio de indicadores de compromiso. Es posible colocar una IP o prefijo IP, o algún otro indicador de compromiso en el buscador.

Imagen 2. Ejemplo de uso de IBM XForce para encontrar problemas relacionados a una IP

Web: https://exchange.xforce.ibmcloud.com/

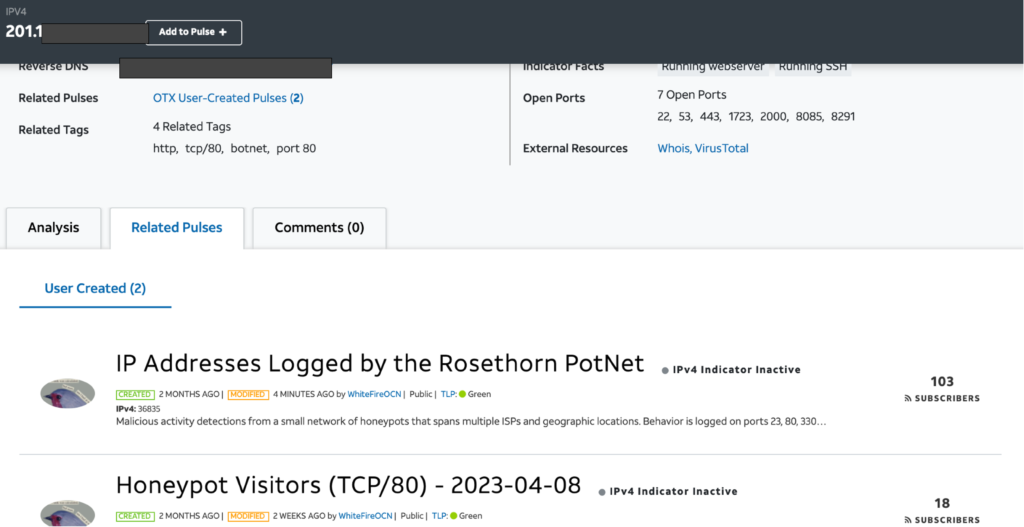

Open threat exchange (OTX)

Plataforma con igual funciones que la anterior. En ambas se podría colocar la IP listada y nos brinda información sobre amenazas relacionadas a esa dirección.

Imagen 2. Ejemplo de uso de OTX para encontrar problemas relacionados a una IP

Web: https://otx.alienvault.com/

Otras plataformas disponibles

Las siguientes plataformas realizan escaneos a recursos IP y brindan información gratuita relacionada a servicios expuestos que pueden estar siendo utilizados por atacantes y por esa razón el recurso IP quedó listado.

Shodan – https://www.shodan.io/

Censys –https://censys.io/

Shadowserver – https://shadowserver.org/

Existen otras plataformas del mismo estilo que se podrían usar.

Reflexiones finales

Es importante estar informado sobre el comportamiento de las listas negras y las medidas a tomar si los recursos que están bajo la administración de la organización están listados.

Es fundamental entender las posibles causas de inclusión en una lista negra y realizar las acciones específicas para solucionar el problema. De esta manera se pueden evitar bloqueos y restricciones en el acceso a servicios de Internet por parte de nuestros usuarios o clientes.

Recordar que cada lista negra tiene un punto de contacto o un procedimiento para retirar un recurso de Internet que está listado en la misma. Algunas solicitan un pago para remover el recurso, otras ofrecen remover el recurso temporalmente y si vuelve a caer en sus sistemas la vuelven a listar. En un siguiente artículo iremos a través de algunas listas negras para explicar este punto más detenidamente.

Material de lecturas sugeridas

https://www.antispam.br/estatisticas/

https://www.cgi.br/media/docs/publicacoes/1/CadernoCGI_Estudos1_Ingles.pdf

Módulo de seguridad de MiLACNIC

[1] Software que simula ser un sistema vulnerable con el objetivo de detectar ataques

[2] https://es.wikipedia.org/wiki/Open_relay

[3] https://es.wikipedia.org/wiki/Forward_confirmed_reverse_DNS