HoneyNet del CSIRT de LACNIC

El proyecto HoneyNet es una iniciativa del CSIRT de LACNIC, con el objetivo de crear una red colaborativa de sensores entre los asociados de LACNIC para conocer ciertos tipos de ataques a sistemas informáticos, donde se vean involucrados recursos de Internet de la región de América Latina y el Caribe.

¿Qué es una Honeypot?

Un honeypot es un dispositivo conectado a Internet, configurado con alguna vulnerabilidad para atraer atacantes, que de forma pasiva registra todo el tráfico que recibe. De esta manera un honeypot es una herramienta muy potente para detectar actividades maliciosas.

¿Qué es una HoneyNet?

Un conjunto distribuido de honeypots se conoce como una HoneyNet. Esta red de sensores simula ser vulnerable con el objeto de atraer ataques y poder recolectar información sobre la manera en que estos se realizan.

En entornos corporativos, los servicios componentes de la red de sensores, permiten distraer la atención de los atacantes de aquellos activos valiosos para la empresa.

¿Qué tipos de Honeypot hay?

- Baja interactividad:

La simulación de servicios y/o aplicaciones permiten a los atacantes interactuar con el sistema de forma muy limitada y sin comprometer el sistema en su totalidad.

- Media Interactividad:

El atacante puede interactuar con parte del sistema en un ambiente controlado. El mantenimiento de este tipo de honeypot es un poco más complejo.

- Alta Interactividad:

El atacante puede interactuar con la totalidad del sistema tal como si fuera un sistema real pero dentro de un ambiente controlado. La instalación y mantenimiento de este tipo de honeypot es más complejo.

¿Qué tipo de honeypot utilizamos en nuestra red?

En la HoneyNet que administramos desde el CSIRT de LACNIC se utilizan sensores de media interactividad.

Topologías de Red

Cada organización decide la topología de red donde instala el sensor, esto también depende de qué tipo de sensor se implemente.

Por ejemplo, podría instalarse delante del firewall. Al colocarlo afuera, es más difícil que la seguridad de nuestra red interna se vea comprometida a causa del sensor, de todas formas se recomienda siempre el monitoreo de sistemas. Otra alternativa puede ser instalarlo en una zona desmilitarizada. Al posicionarlo aquí se hace posible la separación del Honeypot de la red interna y los servidores, lo que permite detectar tanto ataques internos como externos.

¿Qué beneficios tiene integrar la HoneyNet?

Integrar una HoneyNet permite visualizar los eventos de seguridad en tiempo real y conocer el modus-operandi de los ataques más comunes en la región, con el objetivo de generar inteligencia a partir de los datos recolectados para ser proactivos en la detección y alerta temprana de dichas amenazas. Por esta razón es una herramienta muy útil para los administradores de red, puesto que mejora la seguridad de la misma y los sistemas que ésta soporta.

¿Cómo está integrada nuestra HoneyNet?

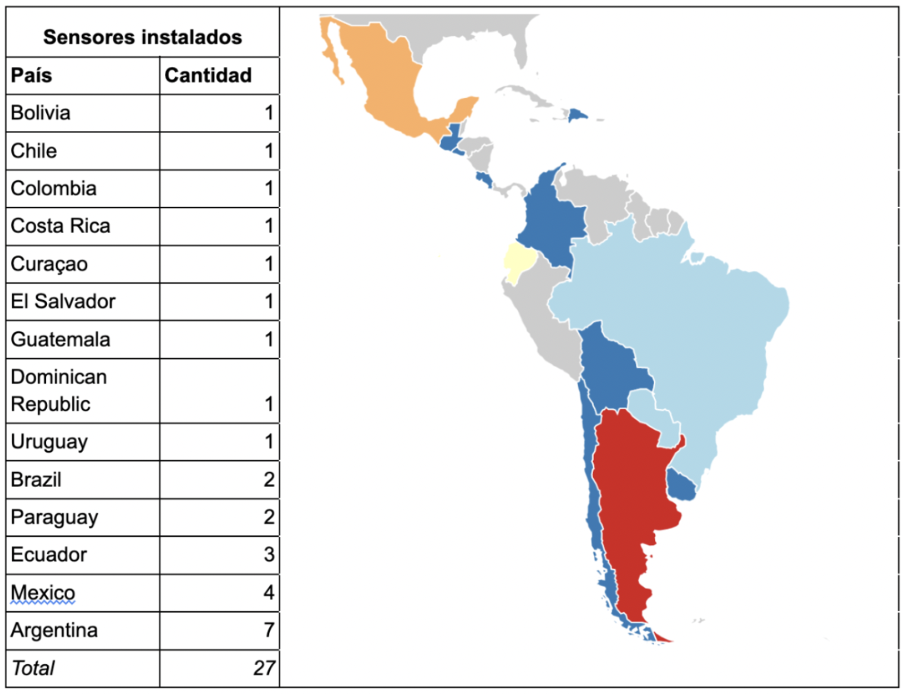

Actualmente, la red de sensores está distribuída en organizaciones asociadas a LACNIC pertenecientes a Argentina, Chile, Colombia, Curazao, Ecuador, El Salvador, Bolivia, Costa Rica, Brasil, Guatemala, México, Paraguay, República Dominicana y Uruguay.

Algunos sensores cuentan con dual stack, también escuchan en IPv6.

¿Cómo se accede a los datos de la HoneyNet?

Las organizaciones participantes tienen acceso a una interfaz web central de la HoneyNet que les permite monitorear la actividad maliciosa detectada por su sensor en tiempo real. Un administrador de red puede utilizar esta información para planificar acciones de prevención de manera proactiva.

El equipo del CSIRT de LACNIC, recientemente incluyó una funcionalidad para que las organizaciones puedan extraer las IPs que tuvieron alguna actividad con la red de sensores en un archivo procesable por un sistema externo, facilitando de esta manera la incorporación de estos indicadores de compromiso a sus propios sistemas de monitoreo.

Ejemplos de datos presentados por la HoneyNet

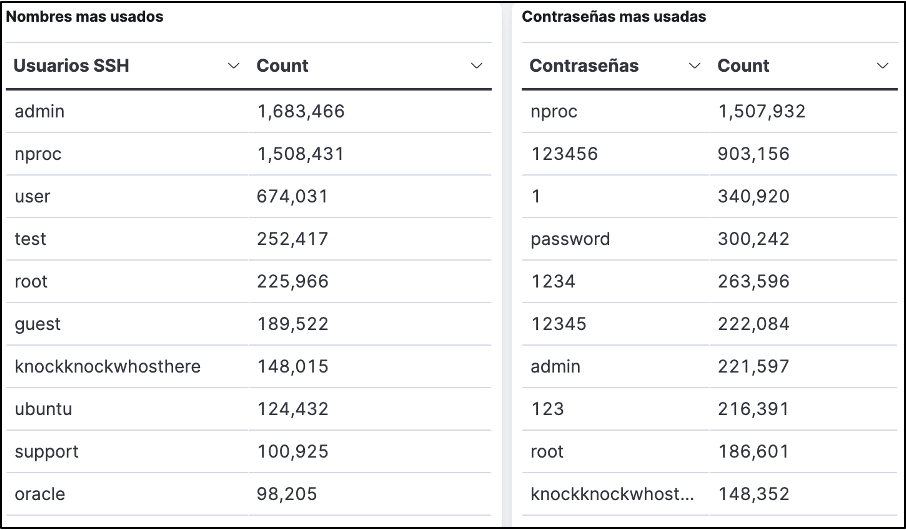

Ejemplo 1: Toma de pantalla de la interfaz web de la honeynet mostrando los usuarios y claves más comunes utilizados por robots de barrido para el servicio SSH.

Ejemplo 2: Toma de pantalla del reporte de los últimos treinta días de los principales países desde donde se ha intentado atacar a los diferentes sensores de la red.

- Autores: Graciela Martinez, Guillermo Pereyra

- Fecha de publicación: Noviembre 2022.

- Sitio del proyecto: https://csirt.lacnic.net/honeynet

Artículos relacionados

https://csirt.lacnic.net/articulos-y-novedades/modulo-de-seguridad-de-milacnic