VPNFilter: Botnet de más de 500.000 routers

El día 25 de mayo de 2018 el equipo de investigadores de Cisco Talos (talosintelligence.com) notificaron una nueva familia de malware llamado VPNFilter, el cual afecta al menos a unos 500.000 routers y NAS en todo el mundo y es capaz de robar credenciales, exfiltrar información e incluso destruir el dispositivo afectado.

Si bien los ataques están dirigidos en su mayoría a hosts de Ucrania donde se registró el mayor pico de infecciones, también otros 54 países se han visto afectados.

Dispositivos de marcas como Linksys, MikroTik, NetGear y TP-Link estarían afectados. Hasta la fecha se sabe que el malware afecta a diferentes equipos, tanto de uso doméstico como empresarial. Las modelos listados se sabe que son vulnerables, lo que no quiere decir que no pueda haber otras modelos afectados. (ver lista al final del artículo)

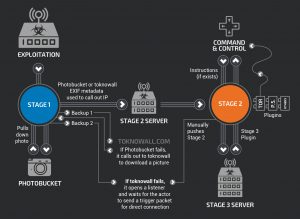

La infección ocurre en tres etapas:

- En primer lugar el malware se instala en el dispositivo de forma persistente, a diferencia de otros virus para dispositivos IoT que suelen borrarse al reiniciar el aparato. En esta primera etapa también se establece contacto con alguno de los servidores de C2 para pasar a la segunda etapa de despliegue.

- En la segunda etapa se descarga el payload que permitirá al troyano ejecutar comandos, exfiltrar información y ficheros o incluso destruir el dispositivo sobreescribiendo su firmware.

- La tercera etapa extiende las funcionalidades que se consiguen en la segunda, permitiendo interceptar y analizar paquetes, el robo de credenciales o monitorizar el protocolo de Modbus SCADA.

La mayoría de los dispositivos infectados están conectados directamente a Internet (sin mecanismos de seguridad intermedios) y utilizan credenciales por defecto o están afectados por alguna vulnerabilidad ya conocida. De este modo el malware es capaz de infectar y propagarse a otros dispositivos. Los equipos infectados son comandados a través de una red TOR privada.

Análisis del Malware

El FBI realizó un análisis del malware en búsqueda de sus puntos débiles. Los hallazgos fueron los siguientes:

- Si el router infectado es reiniciado, el código base del malware seguía presente en la memoria del dispositivo pero los plugins maliciosos desaparecen.

- En primer lugar comprobaba imágenes en Photobucket que ocultaban información en sus metadatos, y si no las encontraba se conectaba a un punto de control auxiliar en la URL ToKnowAll[.]com.

Solución

Los usuarios de los dispositivos afectados deberían reiniciar esos dispositivos en cuanto les sea posible. Si lo hacen se eliminarán los componentes destructivos de VPNFilter.

Para eliminar esta malware por completo, es necesario realizar un FACTORY RESET (o “hard reset”) del dispositivo, que hace que éste se inicie con la configuración de fábrica. Esta acción elimina detalles de configuración y credenciales que hubiésemos almacenado, por lo que es recomendable realizar una copia de seguridad.

Una recomendación que siempre aplica es actualizar dichos dispositivos con la última versión de firmware disponible en los sitios de las marcas fabricantes.

Dispositivos Vulnerables

El listado podría ser más grande, pero actualmente estos son los modelos que están afectados por la vulnerabilidad:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS para Routers Cloud Core: Versiones 1016, 1036, y 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Otros dispositivos QNAP NAS que funcionan con software QTS

- TP-Link R600VPN

Más Información

New VPNFilter malware targets at least 500K networking devices worldwide

https://blog.talosintelligence.com/2018/05/VPNFilter.html

VPNFilter: New Router Malware with Destructive Capabilities

https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware